Clavister - LanToLan VPN ve Pre-Shared Key

Pre-Shared key kullanarak VPN tüneli oluşturulması anlatılmıştır.

KONU : LanToLan VPN ve Pre-Shared Key

İLGİLİ CİHAZLAR : Tüm Clavister modelleri

REVİZYON : 20100421CLA-NY007-001

SENARYO : Pre-Shared key kullanarak VPN tünel oluşturmak.

1. Host ve Network’ü hazırlamak:

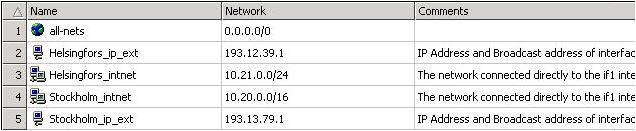

Yapılacak ilk iş, tüm uygun host ve network bilgilerini mevcut iki “security gateway” içine taşımaktır. Bunlar tünelin global isimlendirme sistemi içinde olacaktır. Bir maddeyi taşıyın ve bir maddeyi aktif edin. Bunu yaparken Edit->Move to namespace… kullanılır. Bu maddeler ip_ext ve intnetten her “security gateway” e taşınmalıdır. Bu iş bittiği zaman “Global Namespaces” altındaki Host&Network içinde dört yeni nesne bulunacaktır. Bu nesneler “security gateway” ismi ile birlikte yeniden isimlendirilmiş olarak görünecektir. Genel olarak aşaüıdaki gibi bir tablo görülecektir.

2. VPN ayarlarına hazırlanmak :

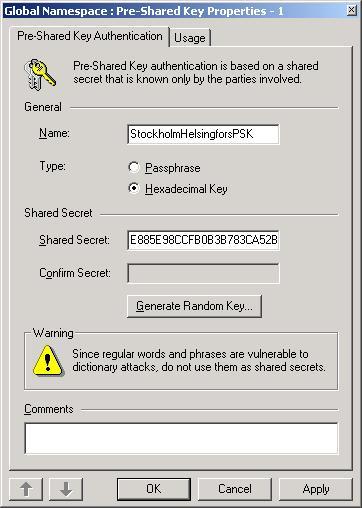

Hostname taşındıktan sonra tünelde kullanmak için bir "Pre-shared key" veya "Paylaşılmış Sır" (shared secret) yaratılması gerekmektedir. Bu PSK yaratılmalıdır ve bunun için “Global Namespace” kullanılır. İki tarafta da tanımlanmalıdır.

Pre-Shared key sekmesinde yeni PSK yaratmak için CTRL+N veya File->New Pre-Shared Key kullanılır. Bir PSK adı girilir. Lan To Lan çalışırken ise Hexadecimal Key kullanıyoruz. Ve en kolay yöntemle Generate Random Key diyerek bize rastgele bir anahtar yaratmasını seçiyoruz.

(bu opsiyonaldir isteyen kendi anahtar kelimesini girebilir)

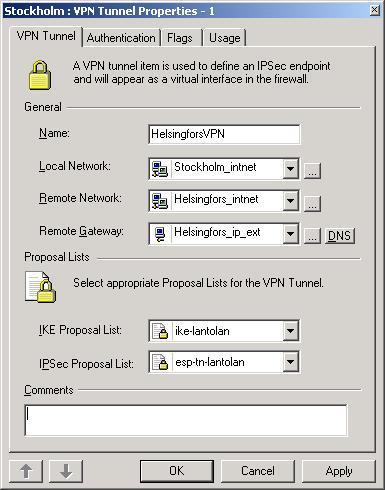

7.3 VPN tünelini yapılandırmak:

*Name :

Öncelikle tüm yapılandırmalarda bir isime ihtiyaç vardır. Burada VPN tünelimize vereceğimiz ismi girmemiz gerekmekte.

*Local Network :

Karşı taraftaki kullanıcıların bizim tarafımızda bağlanacağı yeri belirtir. Yani karşı taraftaki Remote Network bizim tarafımızdaki Local Network olacaktır. Yarattığımız objelerden intnet (yani bizim internet bağlantımızın da mevcut olduğu network) bizim yerel networkümüz olarak nitelendirilecektir.

*Remote Network :

Yukarıda bahsettiğim üzre karşı tarafın Local Network adı da bizim Remote Network ümüz olacaktır. Yani bizim tünelimizin sonunda bağlanacağımız network seçilir burada.

*Remote Gateway :

Tünelin sonlandırılacağı networkün (public ip) dışarıdan görünen yada statik ip adresidir. Biz zaten objeler içinde bunu tanımladığımız için karşı taraf ipsini tanımlamış olduğumuz objeyi seçmemiz yetecektir.

*IKE Proposal List :

IKE (internet key Exchange) Ipsec güvenlik ortaklığı yaratmak için kullanılır.Yapı içinde IPsec oturumunu ve kullanılan protokolü (AH , ESP vs.) çözümlemek için vardır.

*IPsec Proposal List :

Dosyaların yada paketlerin nasıl şifrleneceğine yada criptolanacağına bakan mekanizmadır. Burada seçeceğimiz protokol kullanılır.

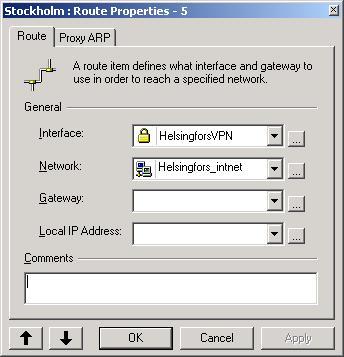

7.4 Yönlendirmeyi yapılandırmak:

CTRL+N veya File->New Route... işlemi ile “security gateway” imize yeni bir route ekliyoruz. Bu yönlendirme VPN tünelinin çıktığı arayüzü yani remote networke göre olmalı. Karşı tarafta ise tam tersi olarak tanımlanması gereklidir.

7.5 Kuralları Tanımlamak

Yönlendirme işi bittiği zaman tek iş kuralları tanımlamak olacaktır.Bir tünelin 2 ucu olduğuna göre iki adet kural tanımlamak yeterli olacaktır. Bir giren birde çıkan trafik için kural tanımlamak yeterlidir.

İlk kural dışarı çıkan trafik için olacaktır. Karşı taraftaki networkten gelen trafiğe izin vermek ile başlayacağız.

İkinci kural ise karşı tarafa giden trafiğe izin vermek olacaktır.

Aşağıdaki örnekte zaten ne işlem yapıldığı görülecektir.

Aynı işlemleri ters şekilde karşı tarafta da yaptığınız takdirde başarılı bir şekilde iletişim kurulacaktır.